GitHub恶意账户网络威胁警示

关键点总结

威胁概述 发现一个包含3000多个恶意账户的网络,旨在传播恶意链接和恶意软件。网络特征 被称为“Stargazers Ghost Network”的恶意账户通过看似合法的GitHub账户进行操控。安全风险 此网络使得组织在利用GitHub声誉的情况下面临严重的安全威胁。防护措施 组织需采取多层面防护措施,如代码审查、强访问控制等。最近,开发者们需格外警惕,因为在GitHub上发现了一个由3000多个恶意账户构成的网络。这些账户是某种称为“分发即服务”DaaS的策略的一部分,旨在传播恶意链接和恶意软件,包括Atlantida Stealer、Rhadamanthys、RisePro、Lumma Stealer和RedLine。

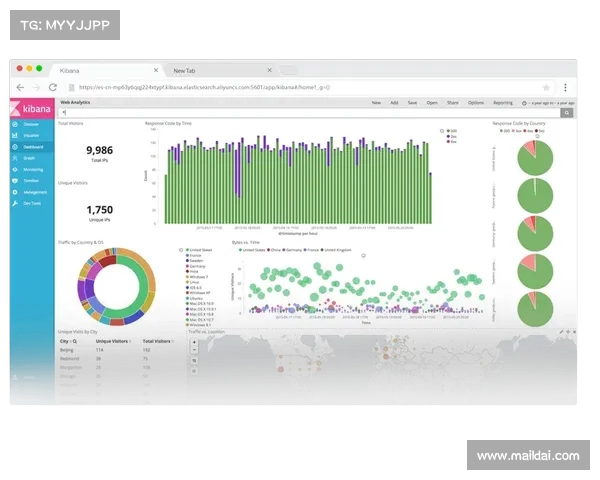

在7月24日的博客文章中,Check Point Research追踪了这一DaaS服务背后的威胁组织,称其为Stargazer Goblin,运营和维护Stargazers Ghost Network,并通过看似合法的GitHub账户进行链接。

研究人员注意到,过去的恶意行为者通常会直接在GitHub上分发恶意软件,方法包括下载原始加密脚本代码或恶意可执行文件。然而,他们的策略已经进化。Stargazer Goblin营运一个“幽灵”账户网络,通过其代码库中的恶意链接和加密档案分发恶意软件。该网络不仅分发恶意软件,还进行分叉、收藏和监视恶意仓库,营造出安全网站的假象。

“Stargazers Ghost Network似乎只是更大图景中的一部分,其他幽灵账户正在不同的平台上运作,构造一个更庞大的DaaS宇宙,”研究者表示。

Stargazers Ghost Network对组织构成了重大威胁,通过看似合法的代码库利用GitHub的声誉分发恶意软件。Critical Start的网络威胁情报研究分析师Sarah Jones表示,这种策略可能导致严重后果,包括数据泄露、经济损失和声誉损害。“这一网络有可能向软件供应链引入恶意代码,这对依赖开源组件的组织尤其具有威胁,”Jones说。

为了应对这些威胁,Jones表示,组织必须采取多层防护措施,包括进行全面的代码审查和安全测试,利用静态和动态分析工具,实施强访问控制,并监控代码库活动。采用软件物料清单SBOM可以提高透明度并帮助识别漏洞。此外,定期更新开源依赖并保持对已知漏洞的关注也是至关重要的实践。此外,在开发团队中培养安全意识文化也能显著增强组织的防御能力。

Ontinue的威胁响应负责人Balazs Greksza指出,安全团队无需做任何事情,因为随机代码不会出现在他们的软件分发中。他表示,这种情况不是典型企业威胁,可能是通过Discord分发的。“我们的团队深入调查了一些账户,发现没有任何内容,这告诉我们该操作已成功关闭,”Greksza说。“但如果他们具备自动化程序,就有可能再次尝试其他账户寻找新受害者。”

白鲸加速器1.47正如点击农场可以虚假增加社交媒体粉丝、在亚马逊上给出虚假的评分或填充书评,GitHub的指标也可能存在类似问题,难以真正区分与代码库的真实性互动,Bambenek Consulting的总裁John Bambenek表示。“在多个GitHub账户之间分离攻击链是攻击者持续攻击节奏的有效手段,”Bambenek说。“不幸的是,这只有GitHub能解决。”